Il existe presque autant de définitions de la Threat Intelligence que d’acteurs de la sécurité.

Pour moi, la Threat Intelligence est la capacité à identifier sur son infrastructure les indices de compromission auxquels l’entreprise doit faire face. Pour cela, il faut analyser les logs de l’infrastructure afin d’identifier les signaux faibles qui permettront de remonter jusqu’à une attaque potentielle.

Dans un environnement de Big data, la gestion de l'information et des événements de sécurité par un SIEM permet de détecter les activités anormales. Disposer de logs pour la corrélation et la recherche est à l’évidence essentiel pour toute organisation. Les logs fournissent des informations sur ce qui se passe dans le réseau proche ou étendu, sur les postes de travail, les serveurs et dans les applications. Fraudes, attaques externes et erreurs peuvent être découvertes grâce à l'analyse des événements générés dans le réseau et aux traces qu’ils laissent.

Le tri des informations recueillies est indispensable ; on peut dire qu’il s’agit de trouver une aiguille dans une meule de foin. Cela suppose, et c’est indispensable, une analyse contextuelle des données recueillies. Quels journaux sont importants ? Comment déterminer si ce qui semble fonctionner sans problème est en fait une activité malveillante ou l’indication d’un piratage en cours ? Une attaque est en effet souvent polymorphe, avec des actions à plusieurs niveaux ou avec l’usage de leurres.

Pour montrer l’utilité des renseignements sur les menaces, nous allons prendre un exemple. Un groupe de hackers utilise un nouveau procédé pour attaquer le système de passerelle de messagerie le plus répandu au monde. Ce type d’attaque n’a jamais été utilisé ; aucune prévention face à cette situation n’est encore en place : antivirus, pare-feu, IDS sont aveugles et ne reconnaissent pas l’attaque. Dans notre exemple, les pirates attaquent plusieurs cibles. Ces attaques sont captées, analysées et leur méthodologie identifiée. Cette méthodologie est alors décrite dans un langage commun et distribuée. Cette description peut être téléchargée automatiquement et utilisée pour détecter les moindres signaux faibles de l'attaque, quand elle survient. Grâce à la Threat Intelligence, les attaques sont ainsi captées, décrites et partagées entre les organisations. Toujours en prenant en compte le contexte, essentiel pour appréhender l'évolution des attaques au jour le jour.

LogPoint, par exemple, permet de souscrire à plus de 100 sources de renseignements sur les menaces en s’appuyant sur Critical Stack or Emerging Threat, entre autres. Toutes sont harmonisées en une seul langage. A partir de là, les analystes peuvent automatiser l’interrogation des événements, en les passant au crible de centaines de milliers d'indicateurs de compromission pour évaluer les données en fonction des attaques connues. L’efficacité de la protection des infrastructures de l'entreprise passe nécessairement par la connaissance des caractéristiques techniques d’une menace pour l’identifier, recueillir les informations sur la méthodologie de l’attaquant ou toute autre preuve de compromission. Le partage de ces renseignements se fait à la vitesse machine, quasiment en temps réel.

Obtenir par l’analyse les renseignements utiles qui permettront de contrer les diverses menaces est un défi toujours plus complexe, compte tenu de l’évolution permanente du risque et des méthodes d’attaque. Dès lors, la Threat Intelligence est une face de la cyber-sécurité qu’aucune personne en charge du réseau ne peut plus ignorer ou laisser de côté. Son rôle dans la défense du réseau est désormais prouvé et les informations recueillies sur les menaces ont une valeur incontournable pour les entreprises. Elles fournissent en effet aux décideurs les éléments fiables d’aide à la décision sur les avantages et les conséquences des choix qu’ils doivent opérer.

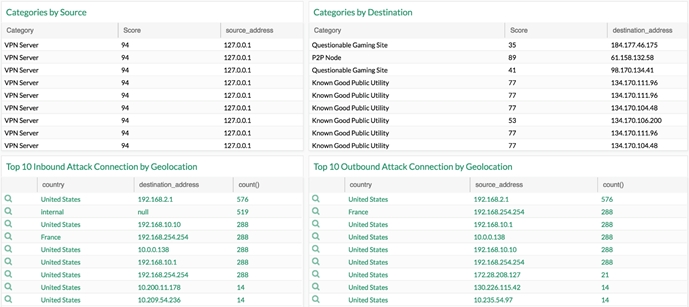

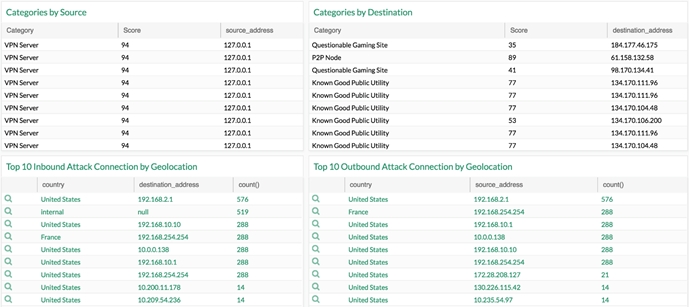

Exemples d’analyses

Pour moi, la Threat Intelligence est la capacité à identifier sur son infrastructure les indices de compromission auxquels l’entreprise doit faire face. Pour cela, il faut analyser les logs de l’infrastructure afin d’identifier les signaux faibles qui permettront de remonter jusqu’à une attaque potentielle.

Dans un environnement de Big data, la gestion de l'information et des événements de sécurité par un SIEM permet de détecter les activités anormales. Disposer de logs pour la corrélation et la recherche est à l’évidence essentiel pour toute organisation. Les logs fournissent des informations sur ce qui se passe dans le réseau proche ou étendu, sur les postes de travail, les serveurs et dans les applications. Fraudes, attaques externes et erreurs peuvent être découvertes grâce à l'analyse des événements générés dans le réseau et aux traces qu’ils laissent.

Le tri des informations recueillies est indispensable ; on peut dire qu’il s’agit de trouver une aiguille dans une meule de foin. Cela suppose, et c’est indispensable, une analyse contextuelle des données recueillies. Quels journaux sont importants ? Comment déterminer si ce qui semble fonctionner sans problème est en fait une activité malveillante ou l’indication d’un piratage en cours ? Une attaque est en effet souvent polymorphe, avec des actions à plusieurs niveaux ou avec l’usage de leurres.

Pour montrer l’utilité des renseignements sur les menaces, nous allons prendre un exemple. Un groupe de hackers utilise un nouveau procédé pour attaquer le système de passerelle de messagerie le plus répandu au monde. Ce type d’attaque n’a jamais été utilisé ; aucune prévention face à cette situation n’est encore en place : antivirus, pare-feu, IDS sont aveugles et ne reconnaissent pas l’attaque. Dans notre exemple, les pirates attaquent plusieurs cibles. Ces attaques sont captées, analysées et leur méthodologie identifiée. Cette méthodologie est alors décrite dans un langage commun et distribuée. Cette description peut être téléchargée automatiquement et utilisée pour détecter les moindres signaux faibles de l'attaque, quand elle survient. Grâce à la Threat Intelligence, les attaques sont ainsi captées, décrites et partagées entre les organisations. Toujours en prenant en compte le contexte, essentiel pour appréhender l'évolution des attaques au jour le jour.

LogPoint, par exemple, permet de souscrire à plus de 100 sources de renseignements sur les menaces en s’appuyant sur Critical Stack or Emerging Threat, entre autres. Toutes sont harmonisées en une seul langage. A partir de là, les analystes peuvent automatiser l’interrogation des événements, en les passant au crible de centaines de milliers d'indicateurs de compromission pour évaluer les données en fonction des attaques connues. L’efficacité de la protection des infrastructures de l'entreprise passe nécessairement par la connaissance des caractéristiques techniques d’une menace pour l’identifier, recueillir les informations sur la méthodologie de l’attaquant ou toute autre preuve de compromission. Le partage de ces renseignements se fait à la vitesse machine, quasiment en temps réel.

Obtenir par l’analyse les renseignements utiles qui permettront de contrer les diverses menaces est un défi toujours plus complexe, compte tenu de l’évolution permanente du risque et des méthodes d’attaque. Dès lors, la Threat Intelligence est une face de la cyber-sécurité qu’aucune personne en charge du réseau ne peut plus ignorer ou laisser de côté. Son rôle dans la défense du réseau est désormais prouvé et les informations recueillies sur les menaces ont une valeur incontournable pour les entreprises. Elles fournissent en effet aux décideurs les éléments fiables d’aide à la décision sur les avantages et les conséquences des choix qu’ils doivent opérer.

Exemples d’analyses

Frédéric Saulet est Directeur Régional Europe du Sud de LogPoint

Il est chargé de la croissance des opérations en France, Belgique, Luxembourg, MEA et Europe du Sud incluant l'Italie, l'Espagne et le Portugal. Frédéric Saulet est un professionnel chevronné doté d’une expérience de plus de 15 années dans l'industrie des technologies de l'information et de la cyber-sécurité. Avant de rejoindre LogPoint, il était Managing Director pour les régions EMEA Sud, le Benelux et les pays nordiques chez Qualys, responsable de la stratégie commerciale et en charge du développement et de la gestion du réseau d'alliances et de partenaires. Auparavant, Frédéric avait animé le réseau de partenaires de NEXThink en France et en Italie et occupé plusieurs postes de manager chez Trend Micro et BigFix.

A propos de LogPoint

Premier fournisseur européen de solutions de SIEM certifiées EAL3+, LogPoint est une entreprise danoise créée en 2008 et au service de plus de 300 clients en Europe et plus de 30 en France. La technologie LogPoint est parfaitement adaptée au traitement analytique du Big Data de sécurité. La solution collecte, analyse, corrèle et surveiller toutes les données, qu’elles soient générées par des applications, des bases de données, des infrastructures ou qu’elles concernent des actifs sensibles, des systèmes industriels ou des systèmes de sécurité. La visibilité qui en découle est essentielle pour assurer la mise en conformité réglementaire, déployer une ligne de défense contre les menaces de sécurité et optimiser les opérations IT.

Les réseaux SCADA présentent un risque important de sécurité. Ils ont été initialement conçus pour maximiser les fonctionnalités, sans beaucoup d'attention à la sécurité. En conséquence, les performances, la fiabilité, la flexibilité et la sûreté des contrôles distribués/systèmes SCADA sont solides, mais leur sécurité est souvent faible.

Les attaques très ciblées contre les réseaux SCADA sont souvent complexes. Une surveillance complexe des événements, tant de l'infrastructure SCADA que de l'informatique, est nécessaire. LogPoint recueille tous les événements provenant de l'entreprise entière pour une bonne surveillance de la sécurité et une protection. En bref, LogPoint se révèle être un élément-clé de la stratégie de sécurité informatique pour empêcher la compromission des réseaux SCADA.

Facile à utiliser, Agile par sa conception, Intuitif par nature. Une simplicité jamais vue.

logpoint.com

Il est chargé de la croissance des opérations en France, Belgique, Luxembourg, MEA et Europe du Sud incluant l'Italie, l'Espagne et le Portugal. Frédéric Saulet est un professionnel chevronné doté d’une expérience de plus de 15 années dans l'industrie des technologies de l'information et de la cyber-sécurité. Avant de rejoindre LogPoint, il était Managing Director pour les régions EMEA Sud, le Benelux et les pays nordiques chez Qualys, responsable de la stratégie commerciale et en charge du développement et de la gestion du réseau d'alliances et de partenaires. Auparavant, Frédéric avait animé le réseau de partenaires de NEXThink en France et en Italie et occupé plusieurs postes de manager chez Trend Micro et BigFix.

A propos de LogPoint

Premier fournisseur européen de solutions de SIEM certifiées EAL3+, LogPoint est une entreprise danoise créée en 2008 et au service de plus de 300 clients en Europe et plus de 30 en France. La technologie LogPoint est parfaitement adaptée au traitement analytique du Big Data de sécurité. La solution collecte, analyse, corrèle et surveiller toutes les données, qu’elles soient générées par des applications, des bases de données, des infrastructures ou qu’elles concernent des actifs sensibles, des systèmes industriels ou des systèmes de sécurité. La visibilité qui en découle est essentielle pour assurer la mise en conformité réglementaire, déployer une ligne de défense contre les menaces de sécurité et optimiser les opérations IT.

Les réseaux SCADA présentent un risque important de sécurité. Ils ont été initialement conçus pour maximiser les fonctionnalités, sans beaucoup d'attention à la sécurité. En conséquence, les performances, la fiabilité, la flexibilité et la sûreté des contrôles distribués/systèmes SCADA sont solides, mais leur sécurité est souvent faible.

Les attaques très ciblées contre les réseaux SCADA sont souvent complexes. Une surveillance complexe des événements, tant de l'infrastructure SCADA que de l'informatique, est nécessaire. LogPoint recueille tous les événements provenant de l'entreprise entière pour une bonne surveillance de la sécurité et une protection. En bref, LogPoint se révèle être un élément-clé de la stratégie de sécurité informatique pour empêcher la compromission des réseaux SCADA.

Facile à utiliser, Agile par sa conception, Intuitif par nature. Une simplicité jamais vue.

logpoint.com

Les médias du groupe Finyear

Lisez gratuitement :

FINYEAR

Le quotidien Finyear :

- Finyear Quotidien

Sa newsletter quotidienne :

- Finyear Newsletter

Recevez chaque matin par mail la newsletter Finyear, une sélection quotidienne des meilleures infos et expertises en Finance innovation & Digital transformation.

Ses 5 lettres mensuelles digitales :

- Le Directeur Financier

- Le Trésorier

- Le Credit Manager

- The Chief FinTech Officer

- The Chief Digital Officer

Finyear magazine trimestriel digital :

- Finyear Magazine

Un seul formulaire d'abonnement pour choisir de recevoir un ou plusieurs médias Finyear

BLOCKCHAIN DAILY NEWS

Le quotidien Blockchain Daily News :

- Blockchain Daily News

Sa newsletter quotidienne :

- Blockchain Daily News Newsletter

Recevez chaque matin par mail la newsletter Blockchain daily News, une sélection quotidienne des meilleures infos et expertises en Blockchain révolution.

Sa lettre mensuelle digitale :

- The Chief Blockchain Officer

FINYEAR

Le quotidien Finyear :

- Finyear Quotidien

Sa newsletter quotidienne :

- Finyear Newsletter

Recevez chaque matin par mail la newsletter Finyear, une sélection quotidienne des meilleures infos et expertises en Finance innovation & Digital transformation.

Ses 5 lettres mensuelles digitales :

- Le Directeur Financier

- Le Trésorier

- Le Credit Manager

- The Chief FinTech Officer

- The Chief Digital Officer

Finyear magazine trimestriel digital :

- Finyear Magazine

Un seul formulaire d'abonnement pour choisir de recevoir un ou plusieurs médias Finyear

BLOCKCHAIN DAILY NEWS

Le quotidien Blockchain Daily News :

- Blockchain Daily News

Sa newsletter quotidienne :

- Blockchain Daily News Newsletter

Recevez chaque matin par mail la newsletter Blockchain daily News, une sélection quotidienne des meilleures infos et expertises en Blockchain révolution.

Sa lettre mensuelle digitale :

- The Chief Blockchain Officer

Autres articles