Deux jambes qui se doivent d’être coordonnées. Telles sont, d’un côté, la « cyber sécurité », et de l’autre la « protection des données personnelles ». Car si la liste des entreprises victimes de cyberattaques continue de s’allonger – Ebay, Orange et Domino’s Pizza ne sont qu’un échantillon des cibles atteintes en 2014 – il est évident que les moyens de lutte à privilégier doivent être aussi efficaces que respectueux, dans leur mise en œuvre, des règles en matière de protection des informations privées. Délicat équilibre.

Les autorités européennes ont déjà fait d’importants progrès en matière de cybercriminalité. Une directive relative aux attaques contre les systèmes d’information a ainsi été adoptée en 2013, alors que des textes sur la protection du secret d’affaire, ainsi que sur l’identification électronique et les services de confiance pour les transactions électroniques ont été proposés au Parlement européen. Dernier en date : la directive sur la protection des systèmes d’information (NIS) – que la loi de programmation militaire française avait largement anticipée – a été adoptée en mars 2014. Les « opérateurs d’importance vitale » (IOV) se voient notamment imposer quelques obligations en matière de prévention et de notification des « incidents ».

Les solutions qui permettent de répondre de la manière la plus efficace possible à ces nouvelles obligations existent aussi. Certaines permettent ainsi de valider en quelques heures seulement la véracité d’un incident, d’identifier son origine, le chemin emprunté, l’agresseur et d’évaluer son impact… sachant qu’aujourd’hui le délai moyen actuel de découverte et d’identification d’une attaque se compte plutôt en semaines ou en mois ! Enfin, Bruxelles avance aussi sur la question des données personnelles – les discussions sur la directive dédiée devraient ainsi aboutir en 2015.

Reste que la coordination entre les deux jambes pourrait être améliorée. Le fait par exemple qu’il faille encourager le chiffrage des données pour sécuriser les informations personnelles, comme le recommande l’Agence Européenne de Cybersécurité ENISA, est incontestable. Mais les flux chiffrés sont aussi des voies d’accès privilégiées... pour les pirates. Quelles sont alors les conditions que les entreprises et organisations doivent respecter pour utiliser des outils de déchiffrage tout en respectant les impératifs en matière de protection des données personnelles ? A ce jour, aucun texte public – loi, règlement ou simple communication des autorités – ne répond clairement à la question. Rien non plus sur les règles internes à mettre en place pour utiliser des solutions d’enregistrement des données – qui permettent de « rembobiner le film » en cas d’attaque et donc d’identifier rapidement l’agresseur- tout en respectant les impératifs de protection des informations des individus. Résultat : certaines entreprises et organisations hésitent à se protéger…

Clarifier les conditions de mise en œuvre des solutions efficaces en matière de cybersécurité. Telle pourrait être une des priorités des nouvelles instances européennes. Pour faire de plus grands pas.

Les autorités européennes ont déjà fait d’importants progrès en matière de cybercriminalité. Une directive relative aux attaques contre les systèmes d’information a ainsi été adoptée en 2013, alors que des textes sur la protection du secret d’affaire, ainsi que sur l’identification électronique et les services de confiance pour les transactions électroniques ont été proposés au Parlement européen. Dernier en date : la directive sur la protection des systèmes d’information (NIS) – que la loi de programmation militaire française avait largement anticipée – a été adoptée en mars 2014. Les « opérateurs d’importance vitale » (IOV) se voient notamment imposer quelques obligations en matière de prévention et de notification des « incidents ».

Les solutions qui permettent de répondre de la manière la plus efficace possible à ces nouvelles obligations existent aussi. Certaines permettent ainsi de valider en quelques heures seulement la véracité d’un incident, d’identifier son origine, le chemin emprunté, l’agresseur et d’évaluer son impact… sachant qu’aujourd’hui le délai moyen actuel de découverte et d’identification d’une attaque se compte plutôt en semaines ou en mois ! Enfin, Bruxelles avance aussi sur la question des données personnelles – les discussions sur la directive dédiée devraient ainsi aboutir en 2015.

Reste que la coordination entre les deux jambes pourrait être améliorée. Le fait par exemple qu’il faille encourager le chiffrage des données pour sécuriser les informations personnelles, comme le recommande l’Agence Européenne de Cybersécurité ENISA, est incontestable. Mais les flux chiffrés sont aussi des voies d’accès privilégiées... pour les pirates. Quelles sont alors les conditions que les entreprises et organisations doivent respecter pour utiliser des outils de déchiffrage tout en respectant les impératifs en matière de protection des données personnelles ? A ce jour, aucun texte public – loi, règlement ou simple communication des autorités – ne répond clairement à la question. Rien non plus sur les règles internes à mettre en place pour utiliser des solutions d’enregistrement des données – qui permettent de « rembobiner le film » en cas d’attaque et donc d’identifier rapidement l’agresseur- tout en respectant les impératifs de protection des informations des individus. Résultat : certaines entreprises et organisations hésitent à se protéger…

Clarifier les conditions de mise en œuvre des solutions efficaces en matière de cybersécurité. Telle pourrait être une des priorités des nouvelles instances européennes. Pour faire de plus grands pas.

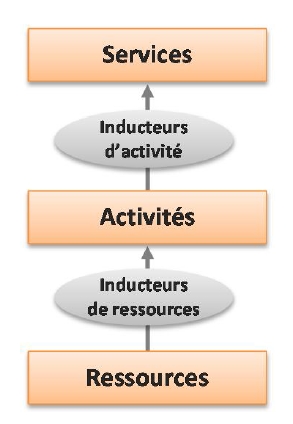

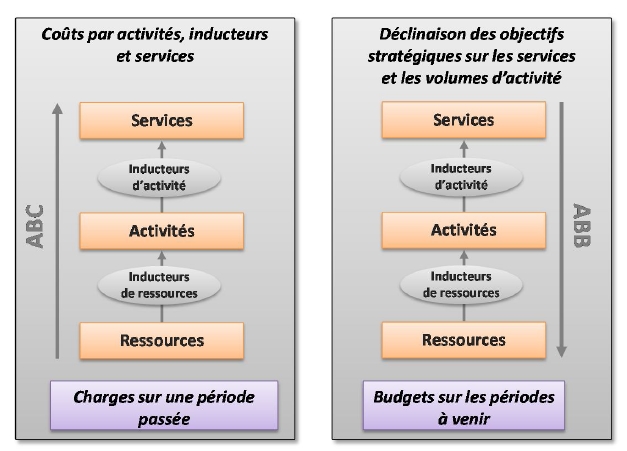

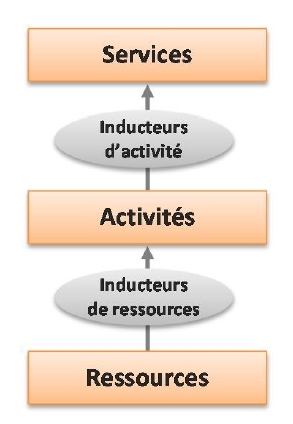

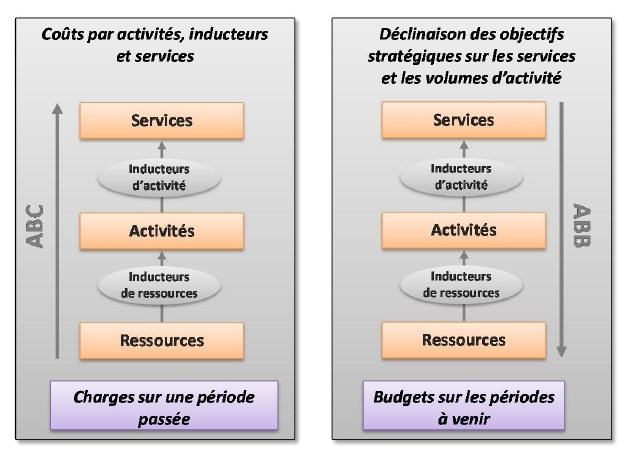

L’évaluation du coût des activités et des services à l’aide d’un modèle ABC s’appuie classiquement sur l’analyse des dépenses d’une période révolue.

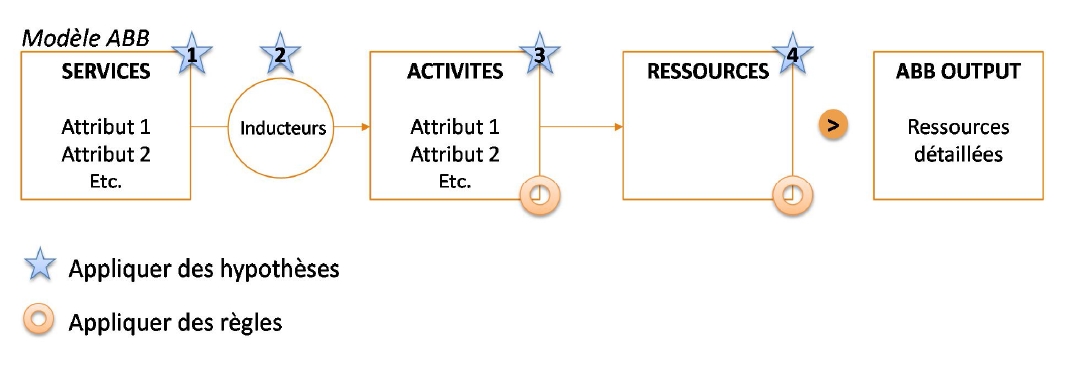

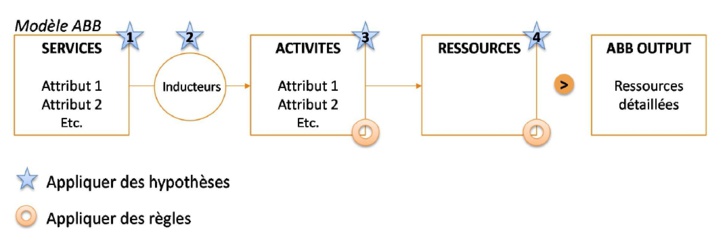

Un tel modèle de coûts par services et activités semble séduisant pour construire un budget puisqu’il « suffit » de renverser la mécanique : au lieu de déverser des ressources sur des activités puis sur des services, on part d’hypothèses business qui vont permettre de dimensionner les volumes de services à fournir et on en déduit « mécaniquement » les quantités d’activités puis de ressources nécessaires, ce qui au final représente le budget attendu.

Un tel modèle de coûts par services et activités semble séduisant pour construire un budget puisqu’il « suffit » de renverser la mécanique : au lieu de déverser des ressources sur des activités puis sur des services, on part d’hypothèses business qui vont permettre de dimensionner les volumes de services à fournir et on en déduit « mécaniquement » les quantités d’activités puis de ressources nécessaires, ce qui au final représente le budget attendu.

La mise en œuvre d’une telle démarche ABB se heurte généralement à la réalité opérationnelle qu’une représentation trop « linéaire » ne parvient pas à modéliser : ce n’est pas parce qu’on augmente de 20% le volume de services à fournir qu’on va augmenter de 20% l’activité de management et qu’on va donc devoir embaucher 0,2 manager supplémentaire...

L’intérêt d’un modèle de coûts par services et activités

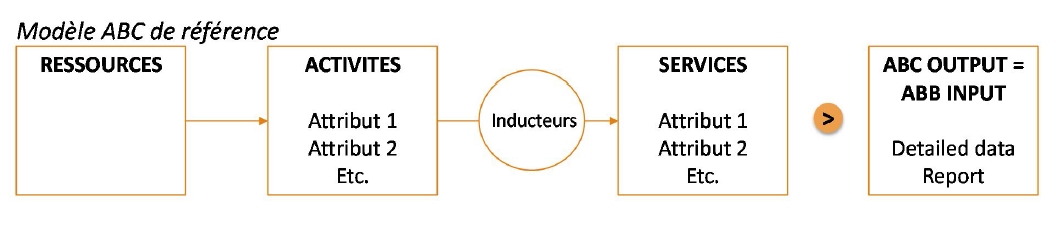

L’existence d’un modèle de coûts par services et par activités est cependant à la fois un pré-requis, mais égalementun atout pour mener une démarche ABB opérationnelle. En effet, un tel modèle ABC valorisé pour une période N va fournir la matière première pour la construction budgétaire de la période N+1.

La valorisation détaillée d’un modèle ABC permet de disposer de l’ensemble des croisements valorisés selon les axes « ressources », « activités » et « services » et éventuellement selon des axes d’analyse complémentaires (tels que l’organisation ou un axe « fixe / variable » par exemple).

Cette valorisation détaillée, constituant un point de référence, va permettre d’élaborer un budget en appliquant un jeu d’hypothèses corrélées à des règles régissant les évolutions des ressources ou des activités.

L’intérêt d’un modèle de coûts par services et activités

L’existence d’un modèle de coûts par services et par activités est cependant à la fois un pré-requis, mais égalementun atout pour mener une démarche ABB opérationnelle. En effet, un tel modèle ABC valorisé pour une période N va fournir la matière première pour la construction budgétaire de la période N+1.

La valorisation détaillée d’un modèle ABC permet de disposer de l’ensemble des croisements valorisés selon les axes « ressources », « activités » et « services » et éventuellement selon des axes d’analyse complémentaires (tels que l’organisation ou un axe « fixe / variable » par exemple).

Cette valorisation détaillée, constituant un point de référence, va permettre d’élaborer un budget en appliquant un jeu d’hypothèses corrélées à des règles régissant les évolutions des ressources ou des activités.

Des hypothèses de construction budgétaire

Les hypothèses de construction budgétaire, dans une logique ABB, consistent à définir l’évolution prévisionnelle des services, activités et / ou ressources. De telles hypothèses peuvent correspondre par exemple à :

- Une augmentation ou une réduction du volume d'un service de x%. Une telle variation devra être définie en fonction de prévisions marketing ou avec les métiers utilisateurs s’il s’agit d’un service interne.

- Une augmentation ou une réduction d’une activité de y%. Une telle évolution pourra être déterminée avec les responsables opérationnels de l’activité qui souhaiteraient intégrer une augmentation ou une réduction pour des raisons exogènes à la consommation de l’activité par les services.

- Une augmentation ou une réduction d’une ressource de z%. Ce cas pourra correspondre, par exemple, à la prise en compte d’une augmentation de la masse salariale ou à l’évolution du coût d’achats ou de prestations externes.

Une hypothèse appliquée à l’un des objets « services », « activités » ou « ressources » se propage par défaut à l’ensemble de la structure de coût concernée par l’objet auquel on applique l’hypothèse :

- Une hypothèse appliquée à un service s’applique à l’ensemble des activités consommées par ce service puis à l’ensemble des ressources consommées par ces activités.

- Une hypothèse appliquée à une activité s’applique à l’ensemble des ressources qu’elle consomme et, par voie de conséquence, à l’ensemble des services qui consomment l’activité.

- Une hypothèse appliquée à une ressource se propage aux activités qui la consomment puis aux services qui consomment ces dernières.

Comme nous l’avons mentionné précédemment, cette propagation « linéaire » des hypothèses est trop simpliste et ne permet pas de représenter la réalité opérationnelle des activités et des ressources mises en œuvre dans une entreprise. Il convient, de ce fait, de combiner les hypothèses avec des règles qui permettent de préciser et d’affiner le comportement des activités et des ressources.

Des règles à combiner avec les hypothèses

L’application d’hypothèses se propageant sur les activités et les ressources d’un modèle doit être modulée par la prise en compte de règles qui permettent de préciser le « comportement » d’une activité ou d’une ressource face à une évolution.

Les hypothèses de construction budgétaire, dans une logique ABB, consistent à définir l’évolution prévisionnelle des services, activités et / ou ressources. De telles hypothèses peuvent correspondre par exemple à :

- Une augmentation ou une réduction du volume d'un service de x%. Une telle variation devra être définie en fonction de prévisions marketing ou avec les métiers utilisateurs s’il s’agit d’un service interne.

- Une augmentation ou une réduction d’une activité de y%. Une telle évolution pourra être déterminée avec les responsables opérationnels de l’activité qui souhaiteraient intégrer une augmentation ou une réduction pour des raisons exogènes à la consommation de l’activité par les services.

- Une augmentation ou une réduction d’une ressource de z%. Ce cas pourra correspondre, par exemple, à la prise en compte d’une augmentation de la masse salariale ou à l’évolution du coût d’achats ou de prestations externes.

Une hypothèse appliquée à l’un des objets « services », « activités » ou « ressources » se propage par défaut à l’ensemble de la structure de coût concernée par l’objet auquel on applique l’hypothèse :

- Une hypothèse appliquée à un service s’applique à l’ensemble des activités consommées par ce service puis à l’ensemble des ressources consommées par ces activités.

- Une hypothèse appliquée à une activité s’applique à l’ensemble des ressources qu’elle consomme et, par voie de conséquence, à l’ensemble des services qui consomment l’activité.

- Une hypothèse appliquée à une ressource se propage aux activités qui la consomment puis aux services qui consomment ces dernières.

Comme nous l’avons mentionné précédemment, cette propagation « linéaire » des hypothèses est trop simpliste et ne permet pas de représenter la réalité opérationnelle des activités et des ressources mises en œuvre dans une entreprise. Il convient, de ce fait, de combiner les hypothèses avec des règles qui permettent de préciser et d’affiner le comportement des activités et des ressources.

Des règles à combiner avec les hypothèses

L’application d’hypothèses se propageant sur les activités et les ressources d’un modèle doit être modulée par la prise en compte de règles qui permettent de préciser le « comportement » d’une activité ou d’une ressource face à une évolution.

Les règles qui régissent des activités ou des ressources peuvent être typiquement du type :

- Ressource fixe : la valeur de la ressource n’évoluera pas suite à l’application d’une hypothèse. Par exemple, un coût de licence logicielle qui n’est pas indexé sur le nombre d’utilisateurs peut être considéré comme fixe par rapport à des hypothèses d’évolution de volumes.

- Activité fixe : la valeur de l’activité n’évoluera pas suite à l’application d’une hypothèse. Par exemple, on pourrait considérer, en première approximation, que des activités de fonctions support sont fixes par rapport à des évolutions de volumes de produits ou services.

- Activité par palier : la valeur de l’activité évoluera par paliers successifs en fonction du volume d’activité consommé. Par exemple, une activité de management pourrait évoluer par palier en fonction du nombre d’ETPs résultant des hypothèses d’évolution.

Un besoin d’outillage pour la mise en œuvre opérationnelle

Les règles et les hypothèses peuvent prendre des formes variées et bien plus riches que les exemples présentés ci-dessus. On pourrait, par exemple, souhaiter appliquer une hypothèse à une activité mais uniquement au croisement de certaines ressources.

En termes de règles, il pourra par exemple être nécessaire de spécifier que certaines ressources n’évoluent qu’en termes de montant financier mais pas en termes de jours hommes associés lorsqu’on leur applique une hypothèse. Une hypothèse d’augmentation de salaire doit, en effet, avoir un impact budgétaire en termes de montant sans modifier le volume de jours hommes correspondants.

La diversité des règles et hypothèses envisageables combinée à la complexité des impacts successifs sur la structure de coûts « ressources / activités / services » rend nécessaire l’utilisation d’un outil dédié permettant de définir les hypothèses et règles à prendre en compte et surtout d’appliquer ces hypothèses et ces règles à un jeu de données de référence pour disposer en sortie d’une structure de ressources correspondant au budget à mettre en œuvre pour tenir compte des hypothèses et des règles définies.

Une telle démarche combinée à un outil ABB dédié constitue une approche opérationnelle efficace pour une construction budgétaire impliquant les différentes entités de l’organisation pour la définition des hypothèses et des règles modélisant les prévisions à court ou moyen terme.

- Ressource fixe : la valeur de la ressource n’évoluera pas suite à l’application d’une hypothèse. Par exemple, un coût de licence logicielle qui n’est pas indexé sur le nombre d’utilisateurs peut être considéré comme fixe par rapport à des hypothèses d’évolution de volumes.

- Activité fixe : la valeur de l’activité n’évoluera pas suite à l’application d’une hypothèse. Par exemple, on pourrait considérer, en première approximation, que des activités de fonctions support sont fixes par rapport à des évolutions de volumes de produits ou services.

- Activité par palier : la valeur de l’activité évoluera par paliers successifs en fonction du volume d’activité consommé. Par exemple, une activité de management pourrait évoluer par palier en fonction du nombre d’ETPs résultant des hypothèses d’évolution.

Un besoin d’outillage pour la mise en œuvre opérationnelle

Les règles et les hypothèses peuvent prendre des formes variées et bien plus riches que les exemples présentés ci-dessus. On pourrait, par exemple, souhaiter appliquer une hypothèse à une activité mais uniquement au croisement de certaines ressources.

En termes de règles, il pourra par exemple être nécessaire de spécifier que certaines ressources n’évoluent qu’en termes de montant financier mais pas en termes de jours hommes associés lorsqu’on leur applique une hypothèse. Une hypothèse d’augmentation de salaire doit, en effet, avoir un impact budgétaire en termes de montant sans modifier le volume de jours hommes correspondants.

La diversité des règles et hypothèses envisageables combinée à la complexité des impacts successifs sur la structure de coûts « ressources / activités / services » rend nécessaire l’utilisation d’un outil dédié permettant de définir les hypothèses et règles à prendre en compte et surtout d’appliquer ces hypothèses et ces règles à un jeu de données de référence pour disposer en sortie d’une structure de ressources correspondant au budget à mettre en œuvre pour tenir compte des hypothèses et des règles définies.

Une telle démarche combinée à un outil ABB dédié constitue une approche opérationnelle efficace pour une construction budgétaire impliquant les différentes entités de l’organisation pour la définition des hypothèses et des règles modélisant les prévisions à court ou moyen terme.

Les médias du groupe Finyear

Chaque jour (5j/7) lisez gratuitement :

Le quotidien Finyear :

- Finyear Quotidien

La newsletter quotidienne :

- Finyear Newsletter

Recevez chaque matin par mail la newsletter Finyear, une sélection quotidienne des meilleures infos et expertises de la finance d’entreprise et de la finance d'affaires.

Chaque mois lisez gratuitement :

Le magazine digital :

- Finyear Magazine

Les 6 lettres digitales :

- Le Directeur Financier

- Le Trésorier

- Le Credit Manager

- Le Capital Investisseur

- GRC Manager

- Le Contrôleur de Gestion (PROJET 2014)

Un seul formulaire d'abonnement pour recevoir un avis de publication pour une ou plusieurs lettres

Le quotidien Finyear :

- Finyear Quotidien

La newsletter quotidienne :

- Finyear Newsletter

Recevez chaque matin par mail la newsletter Finyear, une sélection quotidienne des meilleures infos et expertises de la finance d’entreprise et de la finance d'affaires.

Chaque mois lisez gratuitement :

Le magazine digital :

- Finyear Magazine

Les 6 lettres digitales :

- Le Directeur Financier

- Le Trésorier

- Le Credit Manager

- Le Capital Investisseur

- GRC Manager

- Le Contrôleur de Gestion (PROJET 2014)

Un seul formulaire d'abonnement pour recevoir un avis de publication pour une ou plusieurs lettres

Autres articles

-

La fintech française, Powens officialise son rapprochement avec l'Espagnole Unnax. Objectif : devenir le leader de l'open finance et de la finance embarquée en Europe

-

JuneX, le nouveau fonds "evergreen" pour accompagner "autrement"

-

Pomelo annonce une Série A à 35 millions de dollars menée par Vy Capital

-

Louis Vuitton dévoile un nouveau Collectible exclusif pour sa Communauté VIA

-

Nomination | Paymium confie sa stratégie à Alexandre Stachtchenko